오랜만에 글을 씁니다..

최근에 제가 공부가 많이 부족하다는 것을 깨달아서 다시 시간날 때마다 계속 적어볼려고 합니다.

우선 서버 정보 노출이라는 취약점이란 것을 알아 볼텐데요.

기본적으로 공격자가 공격 및 침투를 하기 위해서는 해당 서버에 대한 정보나 특성에 대해 알아야 접근이 수월합니다.

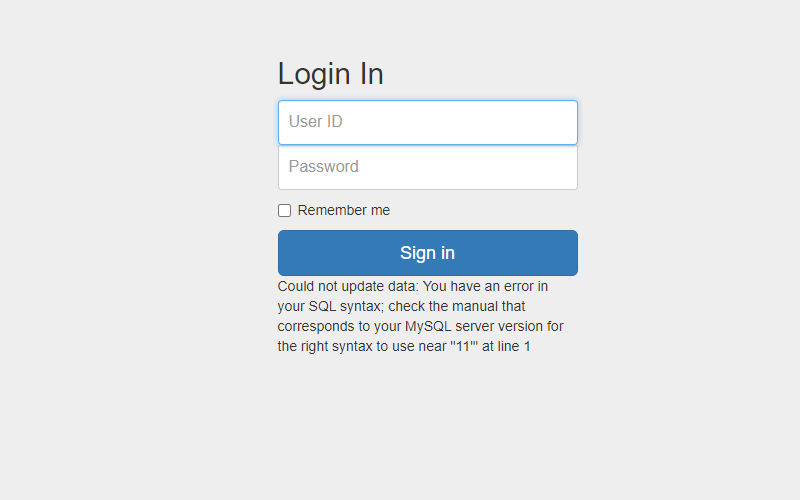

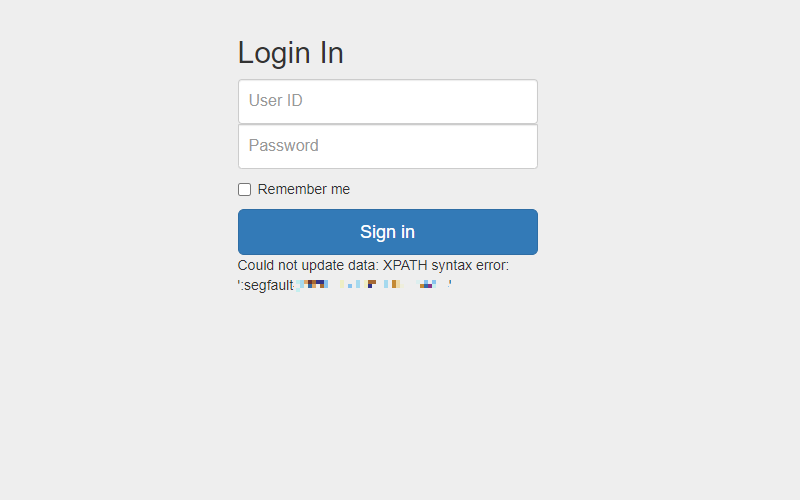

그러기 위해서는 서버에 관련된 정보를 수집하는 것이 중요하겠죠. 서버에 관련된 정보를 수집할 수 있는 가장 쉬운 방법 중 하나가 에러 페이지입니다.

에러페이지에는 서버의 종류와 무슨 에러가 났는지를 알려줍니다.

이를 위해서는 400, 404 에러 등 여러 에러들의 특징과 에러 유발 방법에 대해서 알아야합니다.

에러 종류 및 특징

클라이언트 측 에러

| 401 | Unauthorized (클라이언트 인증 실패) |

| 403 | Forbidden (접근 거부) |

| 404 | Not Found (페이지 없음) |

| 405 | Method Not Allowed (리소스를 허용하지 않음) |

| 406 | Not Acceptable (허용할 수 없음) |

| 407 | Proxy authentication required (프록시 인증 필요) |

| 408 | Request Timeout 요청 시간 초과 |

| 444 | No Response |

| 449 | Clinet Closed Request |

서버측 에러

| 500 | Internal Server Error (내부 서버 오류, 이상 스크립트 실행 시 ) |

| 501 | No Implemented (클라이언트에서 서버가 수행할 수 없는 서비스 요청 시) |

| 502 | Bad Gateway 서버 과부화 상태 |

| 503 | Service Unavailable (서비스 다운 Or 멈춤) |

| 504 | Gateway TimeOut |

유발 방법은 추가 해서 올리도록 하겠습니다.

'Web > Web 보안' 카테고리의 다른 글

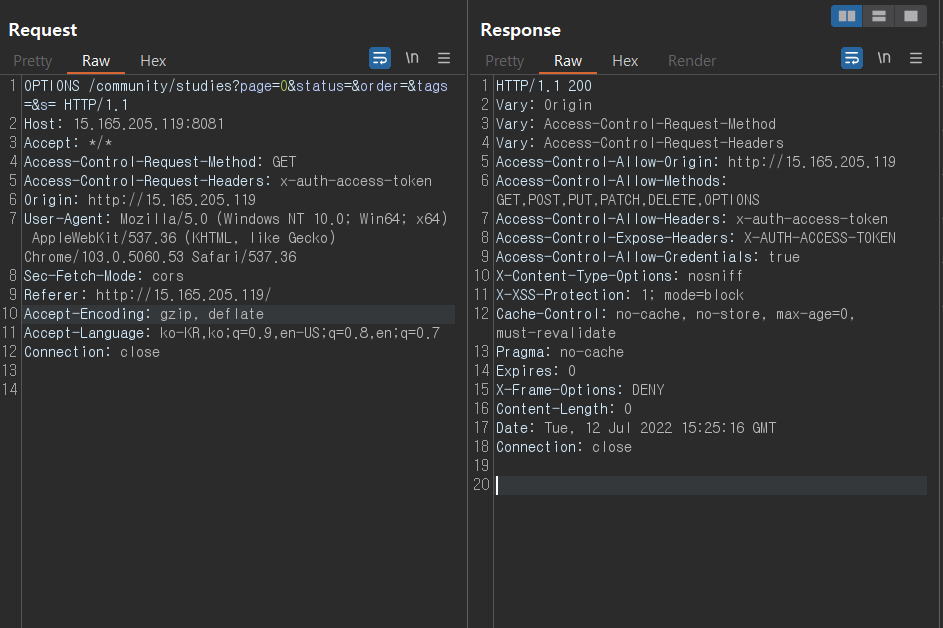

| OPTIONS method 란? (0) | 2022.07.13 |

|---|---|

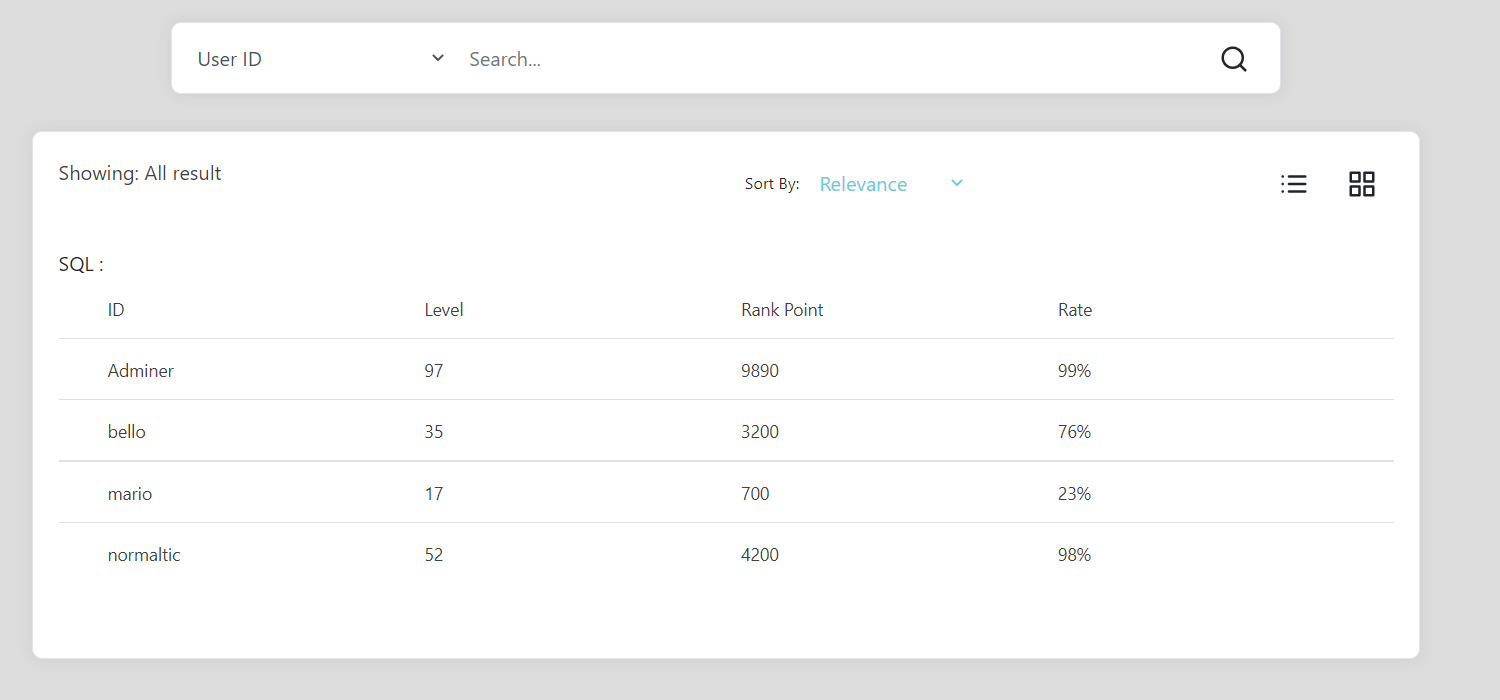

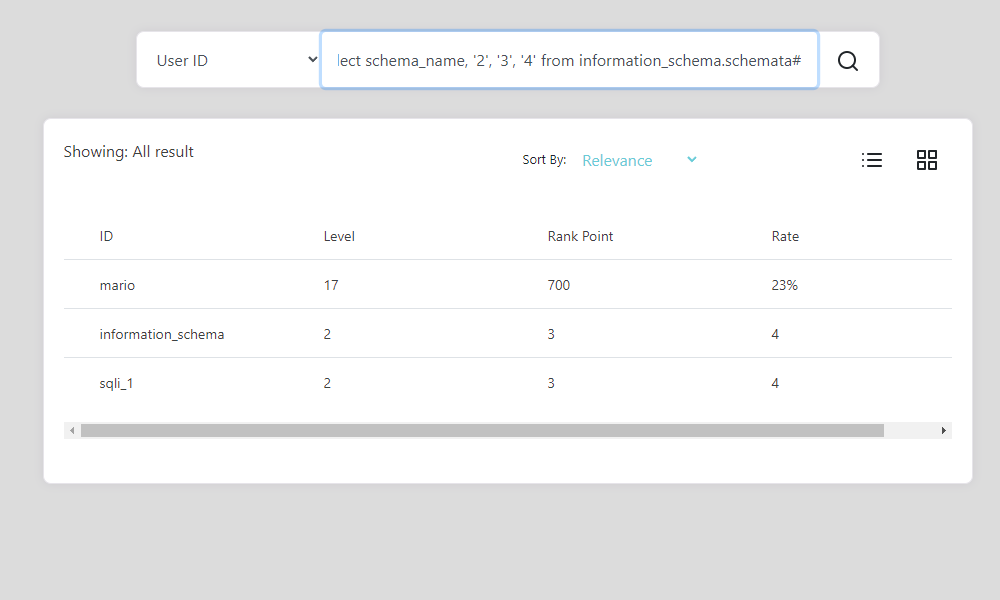

| CTF 문제 풀이 및 정리 Advanced SQLi (0) | 2022.06.21 |

| CTF 문제 풀이 및 정리 Basic blind (0) | 2022.06.20 |

| CTF 문제 풀이 및 정리 Basic ERROR (0) | 2022.06.17 |

| ctf 문제 풀이 및 정리 basic union (0) | 2022.06.16 |